[Forensic] Analyse Memoire RAM avec Volatility3

Collecte

Récupérer la RAM avec le logiciel DumpIt (lien de téléchargement))

Installer Volatility3

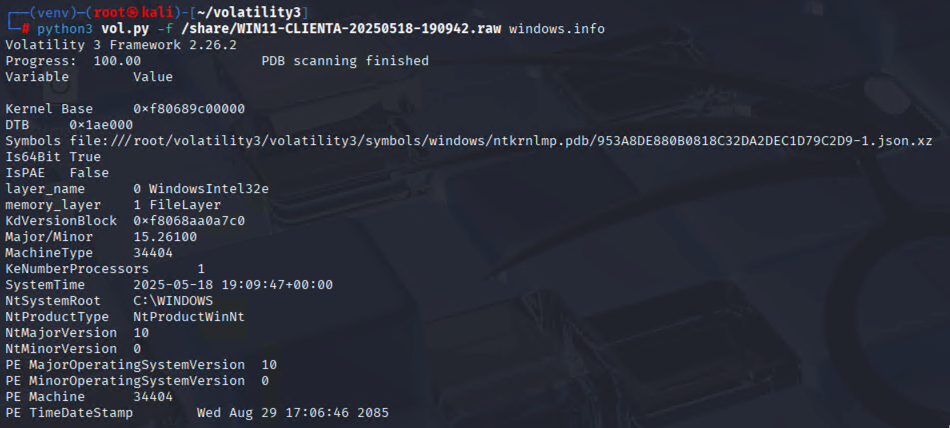

Obtenir des informations sur le fichier dump

python3 vol.py -f [fichier_dump] windows.info

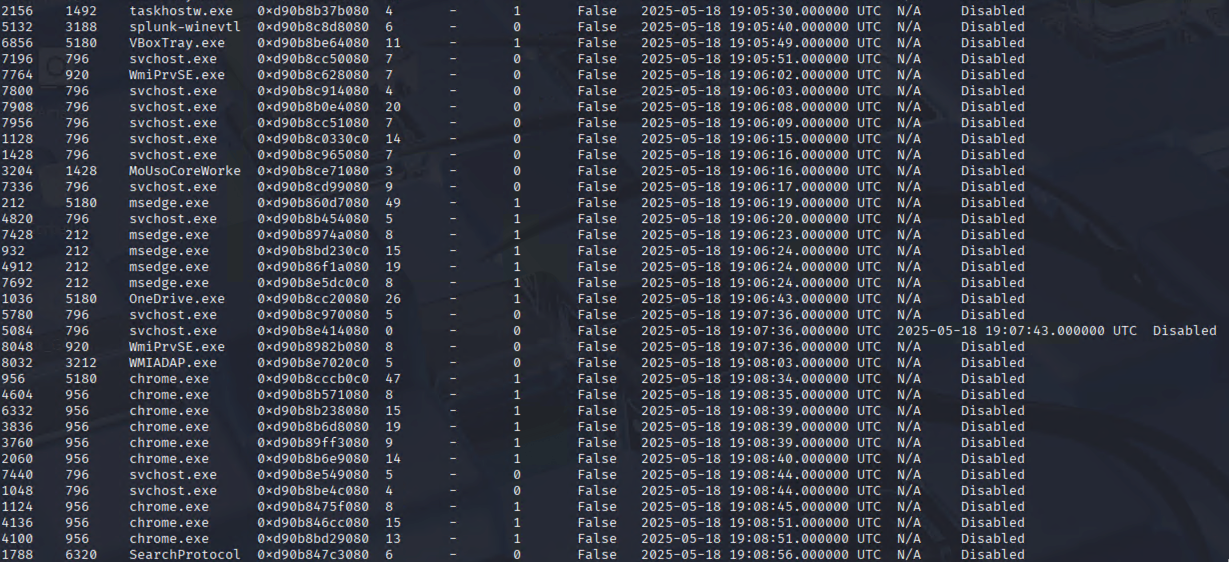

Obtenir la liste des processus

python3 vol.py -f [fichier_dump] windows.pslist

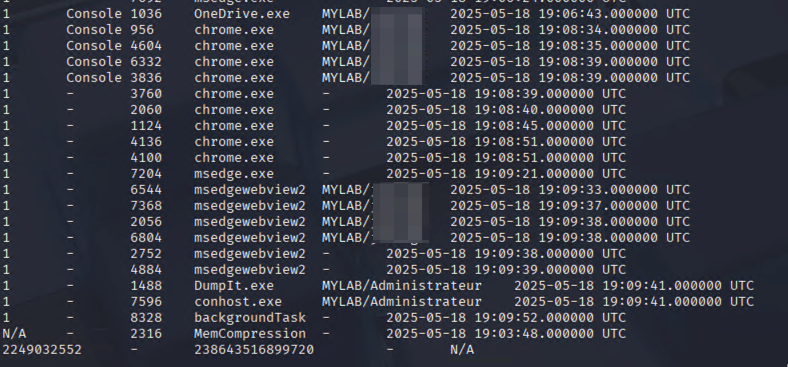

Obtenir la liste des processus sous forme d’arbre

python3 vol.py -f [fichier_dump] windows.pstree

Obtenir la liste des ligne des commandes

python3 vol.py -f [fichier_dump] windows.cmdline

Obtenir la liste des connexions

python3 vol.py -f [fichier_dump] windows.netscan

Obtenir la liste des processus avec injection ou DLL caché

python3 vol.py -f [fichier_dump] windows.malfind

Obtenir la liste des sessions

python3 vol.py -f [fichier_dump] windows.session

Obtenir le hash des utilisateurs

python3 vol.py -f [fichier_dump] windows.hashdump

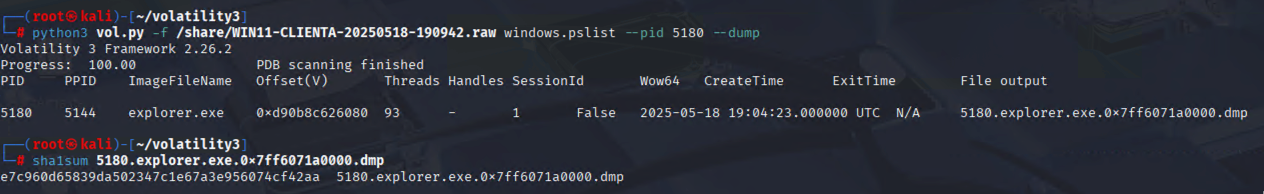

Récupérer le binaire à partir d’un PID

python3 vol.py -f [fichier_dump] windows.pslist --pid [pid] --dump